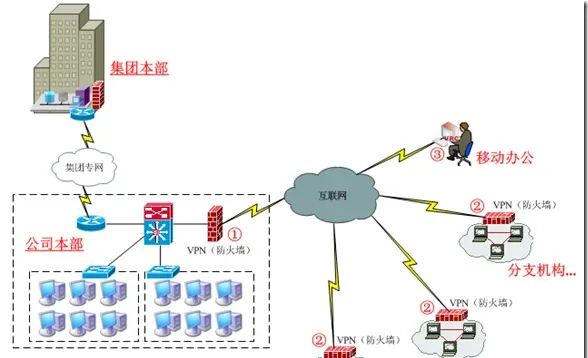

1) 实现XX公司与下属分支机构的安全互联; 2) 下属分支机构通过互联网安全接入XX公司网络后,可以在受控的情况下访问公司集团本部应用系统; 3) 公司领导和其他人员,可以通过互联网,实现异地、远程接入到集团网络,并可以在安全可控状态下的进行远程办公; 4) 为接入互联网的公司本部以及分支机构,提供相应的安全保护措施,降低遭受互联网攻击、破坏的几率; 5) 对公司本部及分支机构访问互联网行为进行相应的控制,避免因互联网滥用影响日常办公对互联网带宽的要求; 6) 提供的产品与技术,应安全、可靠、实用,并便于维护。针对上述目标,结合我们公司多年的网络安全建设经验,我们特编制2个均可以满足上述要求的技术方案,供客户参考。 2.方案一 在预算允许的情况下,建议优先选择方案一。 2.1. 网络拓扑

2.2. 产品部署说明

2.2. 产品部署说明 XX公司-本部VPN(防火墙),图中序号①所示 在公司本部互联网接入边界,部署1台高端并具备IPSEC VPN功能模块的防火墙设备,其防火墙功能可以实现公司本部网络与互联网网络间数据传递的双向访问控制,阻断来自互联网对内部网络的非法访问和攻击,同时根据规则配置,可以对公司本部访问互联网的用户计算机进行带宽控制、访问内容过滤等等。 而该设备具备的IPSEC VPN功能,配置为VPN接入服务器端,与远端部署在各个分支机构的VPN(防火墙)设备组建虚拟专用网络,通过互联网实现异地安全互联,并且所有的互联接入,均是在防火墙功能模块的控制下完成,这样可以基本杜绝过于互联互通的网络,成为病毒传播的网络基础的情况(计算机基础知识)。 XX公司-分支机构VPN(防火墙),图中序号②所示 在各个分支机构互联网接入边界,分别部署1台中低端具备IPSEC VPN功能模块的防火墙设备,其具备的防火墙功能与本部防火墙功能一样,可以保护分支机构网络,免受互联网非法访问和攻击。同时具备的IPSEC VPN功能模块,可以作为VPN客户端,与集团本部的VPN组建虚拟专用网络。 同时,分支机构所部署的VPN(防火墙)设备,具备adsl拨号功能,不受分支机构互联网接入方式的限制,并且VPN连接在进行合理配置后,可以自动建立连接,基本不需要日常维护。 移动办公应用,图中序号③所示 为便于公司领导、网络维护人员在家办公或异地接入到公司网络进行远程维护,此处在公司本部VPN(防火墙)设备上配置相应的帐号、密码、访问权限等等,并为这些人员使用的计算机安装VPN客户端软件(也可以使用免客户端的SSL VPN),他们就可以在被授权的情况下,安全的通过互联网访问公司本部的应用系统以及集团本部的应用系统。 2.3. 应用说明

此处对上述防火墙VPN系统部署后,对用户实际应用系统的使用影响进行说明。 本方案一的基本原则是,最大限度的避免造成用户原有网络结构、应用系统使用方式的调整,故在本方案下,所有应用系统的使用方式不需要任何调整,仅对于移动办公用户远程办公时的操作方式进行简单说明(安装VPN客户端软件方式下的使用):

1)安装VPN客户端专用软件; 2)运行VPN客户端软件,输入有公司本部管理员分配的用户名、密码等; 3)VPN客户端软件会自动连接到公司本部的VPN(防火墙)进行认证,正确认证后,VPN客户端软件会自动隐藏至系统图标栏; 4)此时移动用户就可以想着公司内网一样,直接使用公司内网的应用以及集团本部的应用系统了(前提是,公司本部的防火墙为其开放相应的访问权限)。2.4. 效果总结 在进行上述防火墙VPN产品部署后,可以实现的功能及效果总结如下:

1)提升了XX公司本部网络、分支结构网络的安全性,降低了遭受互联网非法访问、攻击的可能; 2)XX公司本部网络与其他各个分支机构网络,通过互联网组建虚拟专用网,实现了异地安全互联互通,便于异地协作办公; 3)实现了安全移动办公,公司领导可以在任何可以接入互联网的地点,随时安全的接入到XX公司网络,远程办公处理事务; 4)通过上述虚拟专用网络,进一步可以使各个分支机构、移动办公用户,访问到集团本部的应用系统,便于进一步安全互联互通,更方便的业务处理; 5)通过设备具备的其他辅助功能,可以对互联网带宽、用户互联网访问的内容等进行过滤,保证了集团本部、分支机构等互联网办公带宽,杜绝了无关流量大量占用互联网的情况。另外,在需要的情况下,可以部署1台用于日志存储的服务器,收集防火墙日志,实现日志记录和网络访问行为分析功能。 3. 方案二 本方案与方案的主要区别,在于采用软件方式,替换了分支机构部署的硬件VPN(防火墙)设备。 (这篇文章内容好像多了点,其实后边的内容大家应该可以想到了,就到这里吧) VPN,防火墙的安全互联应用策略!来自:http://www.czlw.cn

上一篇:CPU的保养篇_cpu的保养方法